پروژه تشخیص حملات کرم چاله در شبکه MANET بر اساس بسته تله در NS2

در این پست پروژه تشخیص حملات کرم چاله در شبکه MANET با NS2 را آماده کرده ایم که در آن، شناسایی حمله با استفاده از یک الگوریتم جدید مبتنی بر بسته تله انجام می شود. پروتکل مورد نظر ما در این پروژه AODV می باشد. در ادامه به معرفی شبکه MANET ، حمله کرم چاله و اهداف کلی این پروژه پرداخته و فیلم و تصاویری از خروجی قرار داده شده است.

شبکه های موردی متحرک (MANET):

شبکه های موردی متحرک (ad hoc یا MANET) متشکل از مجموعه گره های متحرک که به گیرنده و فرستنده برای برقراری ارتباطات بی سیم مجهز هستند. به دلیل اینکه محدودیت هایی در فرستنده و گیرنده گره های متحرک وجود دارد، قادر نیستن تا با همه ی گره ها، به صورت مستیم تماس داشته باشند. به همین منظور نیاز است تا زمانی که چنین ارتباط مستقیمی میسر نیست، داده ها به وسیله دیگر گره های که می توانند عمل مسیریابی (Routing) را انجام دهند، منتقل گردد. شبکه به صورت مدام تغییر می کند زیرا گره ها متحرک هستند و مسیر های مختلفی بین دو گره ایجاد می شود. دیگر عوامل نظیر: ناهمگونی انواع میزبان ها و تنوع نوع و ساختار آنها، Multi Hopping ، اندازه بزرگ شبکه، و محدودیت توان باتری ها، طراحی و پیاده سازی پروتکل های مسیریابی مناسب را به یک چالش مهم تبدیل کرده است.

حمله کرم چاله (Worm hole) :

در این حملات دو گره مخاصم و همکار به صورت همزمان به شبکه وارد می شوند. گره شماره اول معمولا وظیفه ی پاسخگویی به مبدا جهت اعلام نزدیک ترین مسیر به مقصد آنهم بدون در نظر گرفتن امکان رسیدن در کمترین زمان به مقصد نسبت به سایر گره هایی که آمادگی خود را مبنی بر این کار اعلام کرده اند را بر عهده دارد و با جلب رضایت مبدا و تحویل گرفتن و ارسال بسته برای گره شماره دو اقدام به دور زدن شبکه می کند.

معرفی پروژه

در این پروژه تشخیص حملات کرم چاله در شبکه MANET ، با استفاده از یک الگوریتم محاسباتی جدید و استخراج جدول همکاری های پر تکرار میان گره های یک شبکه بی سیم و با فرض وجود دو گره مخاصم همکار در شبکه آنهم در قالب یک ارتباط مبتنی بر حمله کرم چاله (Worm hole) در جهت تخریب بسته های ارسالی شبکه به گونه ای که تنها آن دو گره از وجود یکدیگر و محل قرار گرفتن خود نسبت به مبدا و مقصد مطلع هستند و همچنین ارسال بسته های تله جهت آنالیز همکاری های پر تکرار استخراج شده، یک روش کارا و امن برای تشخیص حملات کرم چاله (Worm hole) در شبکه های متحرک موردی پیشنهاد می گردد. این روش سعی می کند تا حملات کرم چاله را با کمترین هزینه سرباری و بالاترین دقت تشخیص دهد.

تصاویری از خروجی پروژه

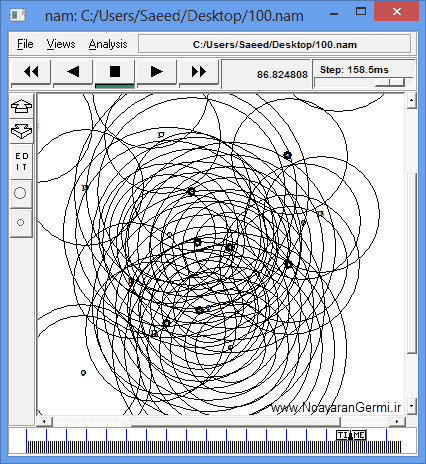

تصویر محیط شبیه سازی به صورت انیمیشن (فایل nam)

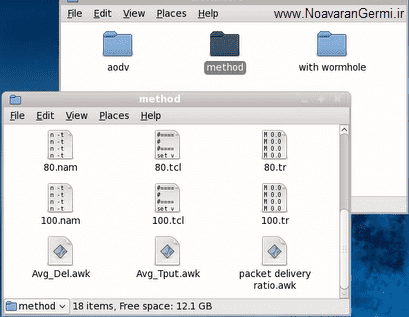

تصویر محتوای پروژه

نمودار تاخیر انتها به انتها

تاخیر انتها به انتها برای بسته j که توسط گره i (گره مبدا) فرستاده شده است و بطور موفق به مقصد رسیده است. همانطور که در نمودار مشاهده می شود، پروتکل ارائه شده (method) نسبت به دو حالت دیگر نرخ تحویل بسته بهتری دارد و علت این امر انتخاب مسیر های می باشد. تعداد گام و فاصله کمی دارند و همچنین تشخیص نفوذ گره های مخرب و ایزوله کردن آن، بنابراین طول مسیر نسبت به دو حالت دیگر کاهش می یابد و بسته نسبت به پروتکل دیگر زودتر به مقصد می رسد و درنتیجه تاخیر کاهش می یابد.

نمودار میانگین نرخ اتلاف بسته ها

همانطور مشاهده می شود، پروتکل ارائه شده (method) نسبت به دو حالت دیگر توان نرخ اتلاف بسته کمتری دارد و علت این امر استفاده از روش پیشنهادی در جهت تشخیص گره مخرب است.

نمودار میانگین نرخ تحویل بسته

این نمودار نشان دهنده مقایسه سه پروتکل AODV استاندارد و روش پیشنهادی و شبکه تحت حمله می باشد. همانطور که مشاهده می شود، پروتکل ارائه شده (method) نسبت به دو حالت دیگر نرخ تحویل بسته بهتری دارد و علت این امر انتخاب مسیر های بهتر با تعداد گام کمتر و عدم وجود گره مخرب در طول مسیر و همچنین کل شبکه است. بهترین مقادیر مطلوب حاصل از اجرای روش پیشنهادی در زمان های ۲۰ ، ۴۰ ، ۸۰ ، ۱۰۰ ثانیه به ثبت رسیده است. در این زمان ها نرخ تحویل بسته افزایش یافته و در حالت بهتر قرار دارد و این نشان دهنده عملکرد بهتر روش پیشنهادی می باشد.

نمودار حاصل از نتایج میانگین توان عملیاتی

این نمودار نشان دهنده مقایسه توان عملیاتی سه حالت AODV استاندارد و شبکه تحت حمله و شبکه تحت روش پیشنهادی می باشد. همانطور که مشاهده می شود، پروتکل ارائه شده (method) نسبت به دو پروتکل دیگر توان عملیاتی بهتری دارد و علت این امر استفاده از مکانیزم پیشنهادی است. مشاهده می شود که همانگونه که انتظارمی رود شبکه در حالتی که هیچ حمله ی در آن صورت نگرفته، میانگین توان عملیاتی شبکه از سایر حالت ها بیشتر است. از این رو هرچه نتایج بدست امده این پارامترها در حالت هایی که از روش پیشنهادی ارائه شده در این پروژه استفاده شده است اگر به حالت AODV استاندارد نزدیکتر باشد، کارایی بهتر و مطلوب روش پیشنهادی می باشد.

مشاهده ویدئو در این باره

(88 امتیاز از 18 رای)

(88 امتیاز از 18 رای)